در این پست رخنه به پرت های امنییتی و نفوذی میپردازد . در حوزه امنییت، درک پورت های شبکه یک مهارت اساسی است. پورت های شبکه به عنوان نقطه ورود و خروج برای ارتباط در شبکه عمل می کنند و به سرویس ها و برنامه های مختلف اجازه کار می دهند. هر شماره پورت با پروتکل خاصی مانند HTTP، FTP یا SSH مرتبط است و توانایی تشخیص اینکه کدام پورت ها باز هستند می تواند به کاربران امنییت کمک کند تا آسیب پذیری های احتمالی را شناسایی کنند. با اسکن و تجزیه و تحلیل پورت های باز، هکرها می توانند وضعیت امنیتی شبکه را ارزیابی کرده و نقاط ضعفی را که می توانند در یک حمله واقعی مورد سوء استفاده قرار گیرند، کشف کنند.

در این راهنما اصول پورتهای شبکه و پروتکلهای مرتبط با آنها را پوشش میدهیم و شما را به دانشی برای انجام اسکن پورت کارآمد و تفسیر نتایج برای اهداف امنیتی مجهز میکنیم. چه از Termux برای انجام اسکن پورت با ابزارهایی مانند Nmap یا کار بر روی تکنیک های پیشرفته تست نفوذ استفاده کنید، درک کامل پورت های شبکه برای شناسایی و کاهش خطرات امنیتی ضروری است.

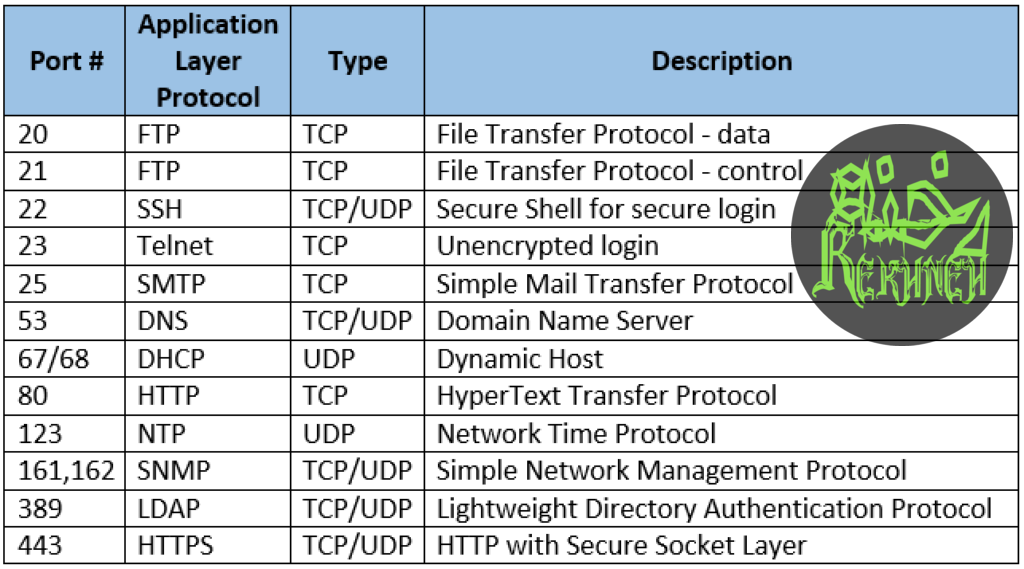

پورت شبکه یک نقطه پایانی ارتباطی است که دستگاه ها را قادر می سازد تا داده ها را از طریق شبکه تبادل کنند. به هر پورت یک عدد منحصر به فرد بین 0 تا 65535 اختصاص داده شده است و سرویس های مختلف از پورت های خاصی برای ارسال و دریافت اطلاعات استفاده می کنند. به عنوان مثال، وب سرورها معمولاً از پورت 80 (HTTP) یا پورت 443 (HTTPS) استفاده می کنند، در حالی که سرویس های FTP روی پورت های 20 و 21 اجرا می شوند.

مفهوم کلی پرت های شبکه:

پورت ها به سه گروه تقسیم می شوند:

پورت های معروف (0-1023): برای سرویس های پرکاربرد (مانند HTTP در پورت 80، HTTPS در پورت 443) رزرو شده است.

پورت های ثبت شده (1024-49151): توسط نرم افزار یا سرویس های اختصاصی استفاده می شود (به عنوان مثال، MySQL در پورت 3306).

پورت های پویا یا خصوصی (49152-65535): معمولاً به طور موقت برای ارتباطات سمت مشتری اختصاص داده می شود.

درک اینکه کدام سرویسها بر روی کدام پورتها کار میکنند برای انجام وظایف امنیتی بسیار مهم است، زیرا پورتهای باز میتوانند نقاط ورود بالقوه را برای مهاجمان نشان دهند. برای غواصی عمیق تر در امنیت شبکه، می توانید راهنمای ما در مورد ایمن سازی محیط Termux را بررسی کنید. البته پیشنهاد میشود از ترمینال های رسمی لینوکس استفاده کنین و ترموکس را برای وظایف کوچیک تر برنامه ریزی کنید.

پروتکل های شبکه چیست؟

پروتکل شبکه مجموعه ای از قوانین است که نحوه انتقال داده ها در یک شبکه را کنترل می کند. این پروتکل ها با تعریف نحوه بسته بندی، آدرس دهی و انتقال داده ها، ارتباط قابل اعتماد بین دستگاه ها را تضمین می کنند. برخی از پروتکل های رایج مورد استفاده در امنییت عبارتند از:

TCP (پروتکل کنترل انتقال): TCP که برای انتقال داده های قابل اعتماد شناخته شده است، قبل از انتقال داده ها ارتباط برقرار می کند و از تحویل دقیق اطلاعات اطمینان می دهد. TCP در سرویس هایی مانند HTTP (پورت 80)، HTTPS (پورت 443) و SSH (پورت 22) استفاده می شود.

UDP (پروتکل دیتاگرام کاربر): یک پروتکل بدون اتصال که سریعتر اما کمتر از TCP قابل اعتماد است و اغلب برای برنامه های بلادرنگ مانند پخش ویدئو یا VoIP استفاده می شود.

ICMP (پروتکل پیام کنترل اینترنت): در درجه اول برای ابزارهای تشخیصی مانند پینگ و ردیابی استفاده می شود، ICMP روی پورت ها کار نمی کند اما برای نقشه برداری زیرساخت شبکه ضروری است.

این پروتکل ها برای نحوه عملکرد سرویس های شبکه مرکزی هستند و برای درک تعامل بین پورت ها و سرویس های شبکه ضروری هستند.